VxWorks固件函数符号恢复、固件加载地址识别

固件提取

参考文章 CTFHUB-WriteUp

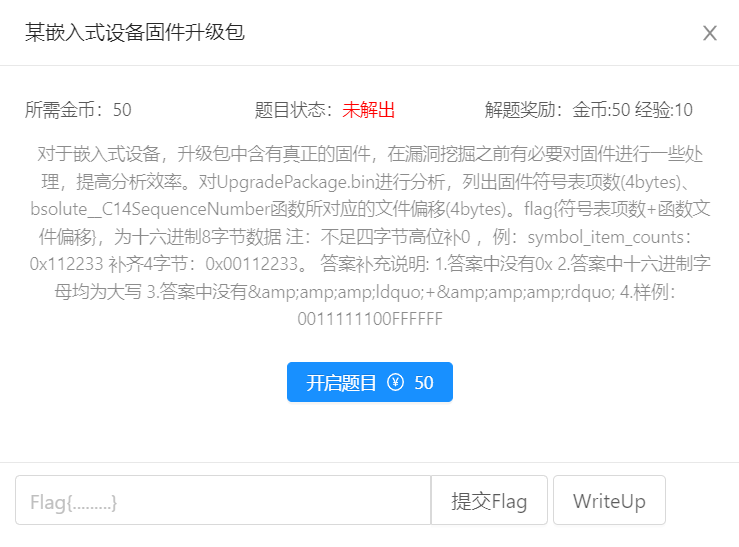

binwalk提取出名为385的固件,确定是VxWorks内核,并且带有符号表

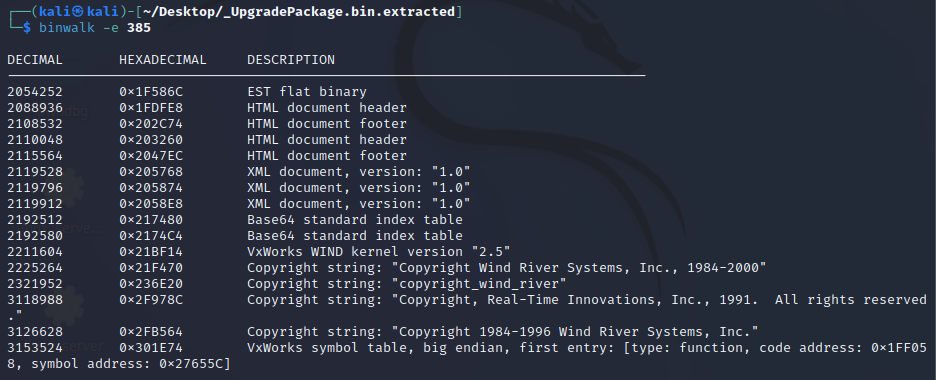

然后用binwalk -A 确定架构和大小端

符号表

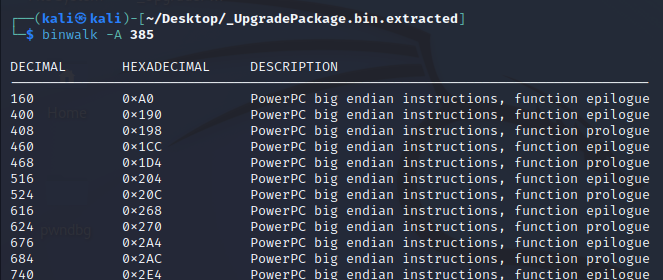

从binwalk结果可以看出符号表在0x301E74附近(这不一定是真实值)

VxWorks符号表每一项由4部分组成,0-3字节是4个00,4-7字节是符号字符串所在内存地址,8-11是符号对应的内容所在地址,12-15字节表示这是一个什么类型的符号。

如上图,这是一个符号地址在0x27655C,内容在0x1FF058,类型为函数(0x500)的一个符号

函数名字

writeup里说可以在这两个地址上直接看到对应的内容,但我的ida里这两个地址上的东西显然不对。。。暂留问题

(并且ida直接加载我这里一个函数都没有,不知道和writeup使用的差别在哪…)

VxWorks固件函数符号恢复、固件加载地址识别

https://isolator-1.github.io/2023/05/12/固件仿真/Vxworks/